L’Operation Eastwood colpisce NoName057(16), ma non lo ferma

Threat Discovery è uno spazio editoriale dedicato all’approfondimento in ambito cyber threat intelligence a livello globale.

Le informazioni riportate sono l’esito del lavoro di raccolta e analisi svolto dagli specialisti del team Theeat Intelligence & Response di Telsy per la piattaforma TS-Intelligence.

Tra il 14 e il 17 luglio 2025 si è svolta Operation Eastwood contro il collettivo hacktivista filorusso Noname057(16).

L’Operazione è stata condotta con il coordinamento di Europol ed Eurojust, il sostegno dell’ENISA e il contributo delle Autorità di Francia, Finlandia, Germania, Italia, Lituania, Paesi Bassi, Polonia, Repubblica Ceca, Spagna, Svezia, Svizzera e Stati Uniti. Le indagini sono state sostenute anche da Belgio, Canada, Danimarca, Estonia, Lettonia, Romania e Ucraina. Infine, hanno fornito assistenza per la parte tecnica la nonprofit Shadowserver Foundation e il progetto indipendente di intelligence sulle minacce informatiche abuse[.]ch.

Numeri e provvedimenti dell’operazione

I numeri riportati nel comunicato stampa di Europol sono i seguenti:

- 2 arresti (un arresto preliminare in Francia e uno in Spagna)

- 7 mandati di arresto emessi (6 dalla Germania e 1 dalla Spagna)

- 24 perquisizioni domiciliari (2 in Repubblica Ceca, 1 in Francia, 3 in Germania, 5 in Italia, 12 in Spagna, 1 in Polonia)

- 13 persone interrogate (2 in Germania, 1 in Francia, 4 in Italia, 1 in Polonia, 5 in Spagna)

- oltre 1.000 sostenitori, di cui 15 amministratori, sono stati avvisati della loro responsabilità legale tramite un’app di messaggistica

- oltre 100 server interrotti in tutto il mondo.

L’Italia ha partecipato con le investigazioni effettuate dal Centro Nazionale Anticrimine Informatico per la Protezione delle Infrastrutture Critiche (CNAIPIC), insieme ai Centri operativi della Polizia Postale di Piemonte, Lombardia, Veneto, Friuli-VG, Emilia-Romagna e Calabria, le quali hanno contribuito all‘identificazione di 5 persone, ritenute aderenti al collettivo.

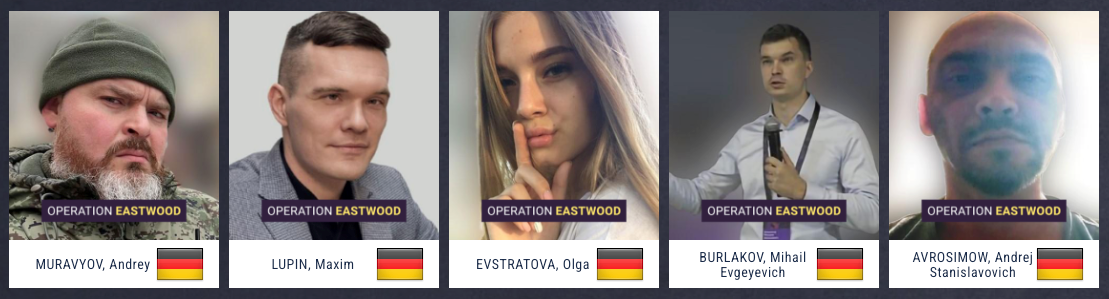

Le identità di cinque ricercati, segnalati dalla Germania, sono disponibili sul portale eumostwanted[.]eu e su quello del tedesco Bundeskriminalamt – BKA (Ufficio federale della polizia criminale):

- Andrey Muravyov (alias DaZbastaDraw): si sospetta che abbia fornito immagini grafiche, contribuendo in modo significativo alla creazione del design del gruppo.

- Maxim Nikolaevich Lupin (alias s3rmax): si sospetta che abbia ricoperto una posizione di rilievo all’interno del gruppo, occupandosi fra l’altro dello sviluppo di software per la pre-ricognizione strategica degli obiettivi degli attacchi e di software di attacco.

- Olga Evstratova (alias olechochek): si sospetta che sia stata responsabile dell’ulteriore ottimizzazione del software di attacco DDoSia.

- Mihail Evgenyevich Burlakov (alias darkklogo): si sospetta che abbia ricoperto una posizione di rilievo all’interno del gruppo, svolgendo attività come lo sviluppo di software per l’identificazione strategica degli obiettivi e di software di attacco, nonché l’elaborazione dei pagamenti relativi al leasing di server.

- Andrej Stanislavovich Avrosimow (alias ponyashka): si sospetta che abbia scaricato il software di attacco DDoSia e aumentato significativamente il carico dei singoli DDoS, noleggiando dei server.

Le rivendicazioni

Da agosto 2024 a metà luglio 2025 il collettivo ha rivendicato quasi 4.500 DDoS contro realtà dell’Ucraina e dei suoi alleati, impattando anche entità dell’Unione Europea, come lo European Economic and Social Committee e la European Bank for Reconstruction and Development, nonché diversi organismi della NATO. Target italiani sono stati presi di mira più di 360 volte. Come di consueto, alcuni portali sono stati colpiti più volte, anche a distanza di tempo.

I Paesi presi di mira, oltre all’Ucraina e all’Italia, sono Australia, Austria, Belgio, Canada, Corea del Sud, Danimarca, Finlandia, Francia, Germania, Giappone, India, Israele, Lettonia, Lituania, Norvegia, Olanda, Polonia, Regno Unito, Repubblica Ceca, Spagna, Svezia, Svizzera, Taiwan, USA.

Fra le vittime italiane ci sono Ministeri, Forze di Polizia e altre realtà della Difesa, Regioni, Comuni, Autorità portuali, aeroporti, grandi realtà della produzione industriale, banche, Telco, operatori delle utility e altro ancora.

Le rivendicazioni degli attacchi DDoS sono proseguite anche nel corso di Operation Eastwood, con la pubblicazione di liste di obiettivi italiani (Municipalità, Ministeri, Telco) e tedeschi (realtà della Difesa/militari), e anche nei giorni successivi.

Unica eccezione, mercoledì 16, giorno in cui NoName057(16) ha segnalato di aver avuto accesso a due infrastrutture tedesche: della Federal Agency for Technical Relief, or Technische Hilfswerk – THW e del produttore di droni Quantum Systems.

Il nuovo Manifesto e la ritorsione

Nei giorni successivi al 17 luglio le rivendicazioni si sono temporaneamente fermate. Ma sono riprese mercoledì 23, contro l’Italia, dopo che il collettivo ha pubblicato sui propri canali Telegram un Manifesto, scritto in russo e inglese. Nel testo, NoName057(16) ribadisce con veemenza le proprie motivazioni: difesa degli interessi di Mosca contro lo spettro del nazismo che aleggerebbe sull’Europa e contro le élite occidentali, menzognere e assetate di potere.

Inoltre, dichiara di riconoscersi nei valori dell’internazionalismo (crediamo fortemente nella grandezza della Russia sulla scena internazionale), dell’unità (“russo” ora è un’ideologia. L’ideologia di un giusto ordine mondiale e della libertà) e della fratellanza (vendicheremo ogni persona che la pensa come noi cha ha sofferto a causa delle azioni della autorità dei Paesi ostili alla Russia).

Chiude il Manifesto una chiamata alle armi che coinvolge tutti gli “hacker filorussi” e i “free shooters” che ne condivideranno il mandato.

Le ultime offensive sono contrassegnate da hashtag come #FuckEastwood, #OpGermany, #OpItaly, #OpEU e #TimeOfRetribution. Quest’ultimo inneggia esplicitamente ad una ritorsione contro tutti coloro che hanno cercato di opporsi al collettivo.

TS-Intelligence

Questo report è stato realizzato grazie all’ausilio di TS-Intelligence, una soluzione proprietaria, flessibile e personalizzabile, che fornisce alle organizzazioni un panorama di rischio dettagliato.

Si presenta come una piattaforma fruibile via web e full-API che può essere azionata all’interno dei sistemi e delle infrastrutture difensive dell’organizzazione, con l’obiettivo di rafforzare la protezione nei confronti delle minacce cibernetiche complesse.

La costante attività di ricerca e analisi sui threat actors e sulle minacce emergenti in rete, sia in ambito APT che cyber crime, produce un continuo flusso informativo di natura esclusiva che viene messo a disposizione delle organizzazioni in real-time ed elaborato in report tecnici, strategici ed executive.

Scopri di più sui nostri servizi di intelligence

TS-WayVedi tutti gli articoli

TS-Way è un info-provider specializzato in cyber threat intelligence e sicurezza offensiva, con un'offerta di servizi e tecnologie e un approccio alla sicurezza completi, a garanzia della continuità del business dei clienti. Dal 2023 TS-Way è parte di Telsy, centro di competenza per la cybersecurity di TIM Enterprise.