Le nuove minacce cyber realizzate col supporto dell’AI

La cyber threat intelligence è entrata pienamente nell’era dell’intelligenza artificiale e deve ormai tener conto del suo impiego da parte di criminali di ogni matrice. Gli scenari che fino all’anno scorso rientravano nelle analisi previsionali stanno divenendo realtà concrete. Operazioni di disinformazione, frodi BEC e campagne di spionaggio governativo sono sempre più spesso supportate da contenuti deep fake.

Parallelamente, stanno emergendo minacce generate con l’AI che, nei casi più sofisticati, mostrano caratteristiche specifiche di mimetismo e adattabilità. Alcune di esse, descritte in questi ultimi mesi, costituiscono esempi di particolare interesse.

EvilAI è stato interamente progettato con l’AI

Fra i malware scoperti di recente, EvilAI ha mietuto vittime in tutto il mondo, con una significativa incidenza in Europa, Italia compresa. La minaccia si cela all’interno di applicazioni perfettamente funzionanti i cui nomi ed interfacce, pur non riprendendo esplicitamente quelli di brand popolari, hanno comunque un’aura di autenticità e sono più difficili da rilevare. Come in un loop autoironico, alcune delle app si fingono, a loro volta, tool basati sull’AI.

Nel caso di EvilAI, l’uso dell’AI è sistematico e copre tutte le fasi di realizzazione delle offensive. I

criminali l’hanno sfruttata per scrivere il codice malevolo, per generare le app nelle quali è stato inserito il malware e per progettare i portali web attraverso i quali è avvenuta la distribuzione alle vittime.

Il codice si presenta “pulito”, non attiva gli scanner statici, dispone di nuove capacità di elusione della detection e ha caratteristiche che rendono complesso il reverse engineering. A rafforzare la difesa contro il tracciamento, vengono abusate le firme digitali e, in alcuni casi, anche i certificati di firma del codice.

EvilAI viene utilizzato principalmente come stager – ottiene l’accesso iniziale, stabilisce la persistenza e prepara il sistema infetto per payload aggiuntivi – ma non è escluso che incorpori anche una componente infostealer.

PromptLock dimostra le potenziali evoluzioni dei ransomware

Questa estate, ricercatori di sicurezza hanno scoperto la Proof-of-Concept di un ransomware con particolari funzionalità basate sull’automatizzazione di alcune attività e sulla capacità adattiva al contesto dei vari target.

PromptLock, questo il nome del ransomware, è un codice scritto in Golang che utilizza il modello gpt-oss-20b di OpenAI localmente, tramite l’API Ollama, per generare sul momento, e poi eseguire, script Lua dannosi. Le sue funzionalità includono l’enumerazione del file system locale, l’ispezione dei file di destinazione, l’esfiltrazione di specifici file e l’esecuzione della crittografia.

Il codice, che già nel corso dei tracciamenti iniziali aveva palesato caratteristiche poco compatibili con scenari di attacco concreti, si sarebbe rivelato il frutto di un progetto accademico, pubblicato sul sito della Cornell University pochi giorni dopo il rilascio del paper di analisi. Il progetto, nel dettaglio, presenta una nuova minaccia che sfrutta i Large Language Model (LLM) per pianificare, adattare ed eseguire autonomamente il ciclo di vita dell’attacco ransomware.

In ogni caso, la scoperta di PromptLock, lungi dal ridimensionare il potenziale di rischio di questo campo d’azione, ne rivela le molteplici risorse dannose e mette in guardia sulla possibilità che minacce simili siano già in circolazione.

Il panorama degli operatori ransomware è sempre stato e resta estremamente vario.

L’adozione dell’AI in questo comparto sembra confermare quanto paventato, fra gli altri, dal National Cyber Security Center (NCSC) britannico, il quale immaginava, sia un innalzamento del livello di efficacia per gli attaccanti già ben equipaggiati, sia un incremento di attività criminali di basso profilo, favorite dall’utilizzo delle nuove tecnologie.

Un esempio di questo secondo scenario è costituito dall’eccentrico gruppo Ransomware-as-a-Service Funksee – realtà che ha messo a sistema attività cybercrime e hacktivismo di matrice filopalestinese avvalendosi di risorse limitate e un know-how tecnologico piuttosto basso – la quale ha effettivamente dichiarato di aver utilizzato un ransomware sviluppato con supporto dell’AI.

MalTerminal ha funzionalità LLM integrate

MalTerminal è stato presentato come il primo esempio noto di malware con funzionalità LLM integrate. Si tratta di una minaccia generata dinamicamente interrogando direttamente GPT-4 di OpenAI.

Nello specifico, a differenza dei malware “tradizionali”, parte della logica di MalTerminal non è precompilata, ma viene generata al momento dell’esecuzione, tramite query a GPR-4. Ciò consente all’operatore di scegliere fra le modalità “encryptor” o “reverse shell” per il codice che si sta per generare. Gli artefatti tracciati comprendono un set di script Python, eseguibili Windows e uno scanner di sicurezza basato su LLM.

Gli analisti hanno fornito un terminus ante quem per la datazione di MalTerminal, vale a dire la presenza in uno dei sample analizzati di un endpoint API per il completamento delle chat OpenAI, che è stato deprecato all’inizio di novembre 2023.

Inoltre, come nel caso di PromptLock, precisano che non hanno trovato prove di alcuna implementazione in-the-wild di questi strumenti, né di tentativi di venderli o distribuirli. Quindi sussiste la ragionevole possibilità che si tratti di malware Proof-of-Concept o di strumenti per attività di red teaming.

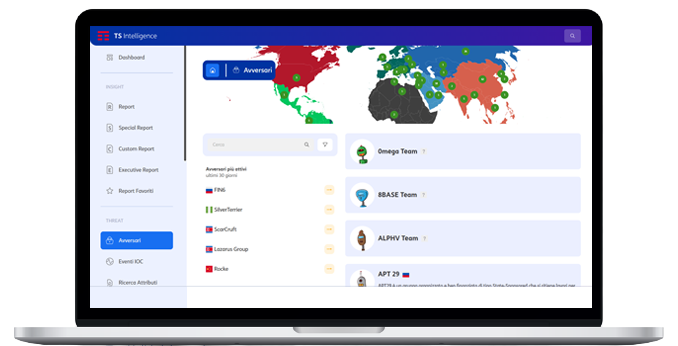

TS-Intelligence

Le informazioni riportate sono l’esito del lavoro di raccolta e analisi svolto dagli specialisti del team Theat Intelligence & Response di Telsy con l’ausilio della piattaforma TS-Intelligence, una soluzione proprietaria, flessibile e personalizzabile, che fornisce alle organizzazioni un panorama di rischio dettagliato.

Si presenta come una piattaforma fruibile via web e full-API che può essere azionata all’interno dei sistemi e delle infrastrutture difensive dell’organizzazione, con l’obiettivo di rafforzare la protezione nei confronti delle minacce cibernetiche complesse.

La costante attività di ricerca e analisi sui threat actors e sulle minacce emergenti in rete, sia in ambito APT che cyber crime, produce un continuo flusso informativo di natura esclusiva che viene messo a disposizione delle organizzazioni in real-time ed elaborato in report tecnici, strategici ed executive.

Scopri di più sui nostri servizi di intelligence.

TS-WayVedi tutti gli articoli

TS-Way è un info-provider specializzato in cyber threat intelligence e sicurezza offensiva, con un'offerta di servizi e tecnologie e un approccio alla sicurezza completi, a garanzia della continuità del business dei clienti. Dal 2023 TS-Way è parte di Telsy, centro di competenza per la cybersecurity di TIM Enterprise.