La campagna di spear-phishing del gruppo di cyber spionaggio SideCopy

Il team di Threat Intelligence di Telsy ha osservato una campagna di spear-phishing condotta dal gruppo di cyber spionaggio SideCopy contro entità governative critiche in India.

Come già pubblicato da ‘TALOS Cisco Security Research‘ anche in questa campagna, oltre ai temi militari, SideCopy ha utilizzato pubblicazioni, inviti a presentare documenti e portali di phishing che riproducevano la webmail del governo indiano per indurre le vittime a divulgare le proprie credenziali.

L’infrastruttura di SideCopy consiste nell’utilizzo di siti Web compromessi per fornire artefatti malevoli a vittime specifiche. In questa campagna, il portale “hxxp://assessment.mojochamps.com” è stato compromesso, caricata la WebShell denominata “WSO versione 4.2.5” ed iniziata la diffusione della campagna.

La catena di infezione per i sistemi Windows è rimasta relativamente identica se non per piccoli cambiamenti, ma a differenza delle precedenti campagne è stata introdotta una catena di infezione per i sistemi *nix. SideCopy continua nelle sue campagne ad inviare e-mail di spear-phishing con allegati file malevoli, che consistono in collegamenti WEB o LNK, i quali installano Remote access trojan (RAT) sui sistemi target.

Inoltre, SideCopy ha utilizzato l’agente BackNet in alcune catene di infezioni. BackNet è un Remote Access Tool scritto nel linguaggio Python. È composto da due programmi principali:

– Un server di comando e controllo, con un’interfaccia Web per amministrare gli agent

– Un agent eseguito sull’host compromesso garantisce la comunicazione con il server di Comando e Controllo.

L’agent può essere compilato su eseguibili nativi utilizzando pyinstaller ed è quindi compatibile con i sistemi operativi Windows e *nix. Il portale “hxxp://assessment.mojochamps.com“, compromesso dal threat actor, aveva directory open mal configurate che consentivano l’accesso ai file salvati dal gruppo di cyber spionaggio.

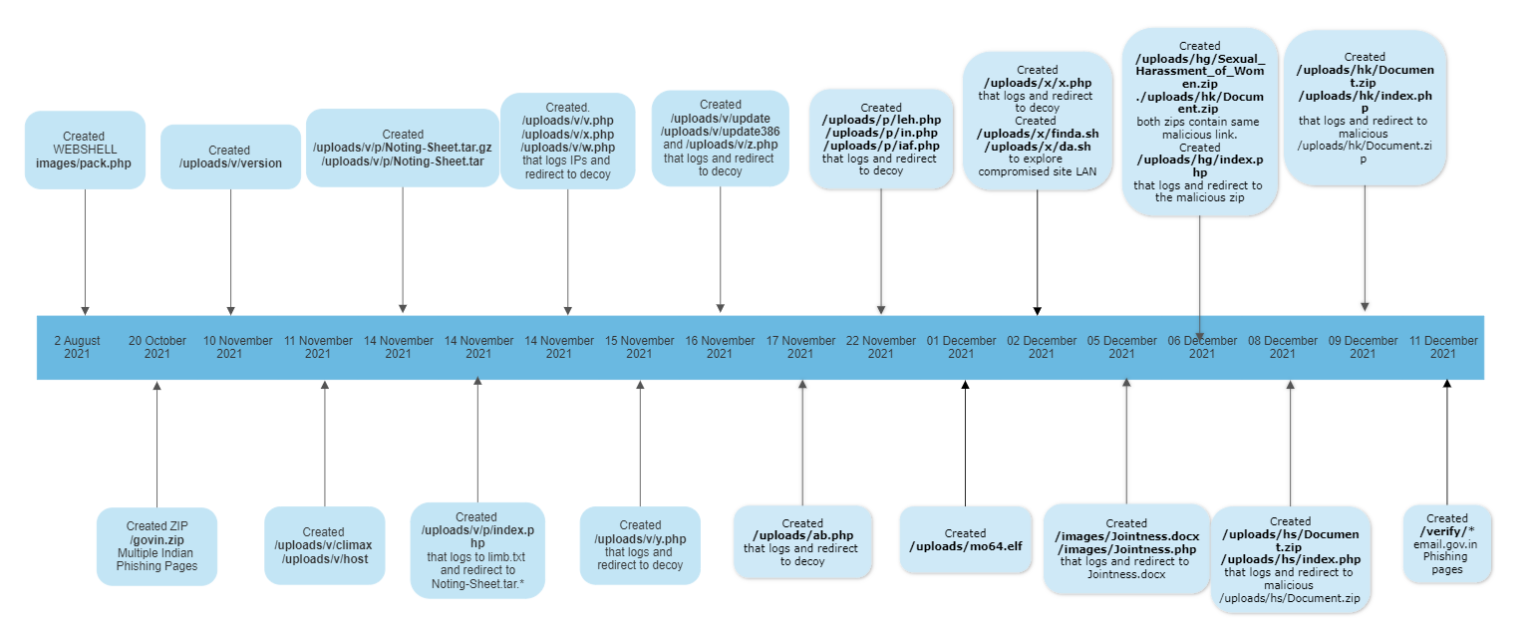

L’analisi dei file sul sito compromesso ha permesso di tracciare una cronologia delle attività svolte dal gruppo SideCopy. Tra il caricamento della prima WebShell e l’ultima attività rilevata, che sembra essere la creazione della pagina di phishing della webmail del governo indiano, ci sono state varie attività come il caricamento di file PHP ed ELF insieme a documenti esca.

La seguente storyline omette il caricamento dei documenti esca.

A seconda del contesto e del modus operandi, tutti i file PHP e gli altri file sono coerenti tra loro, il che rende possibile che il sito compromesso sia stato utilizzato dallo stesso threat actor per colpire solo l’India.

In genere, lo scopo delle pagine PHP era registrare l’IP di origine e lo user agent del visitatore in un file di testo e quindi reindirizzare l’utente al file malevolo o ad un file esca a seconda dello scopo della pagina.

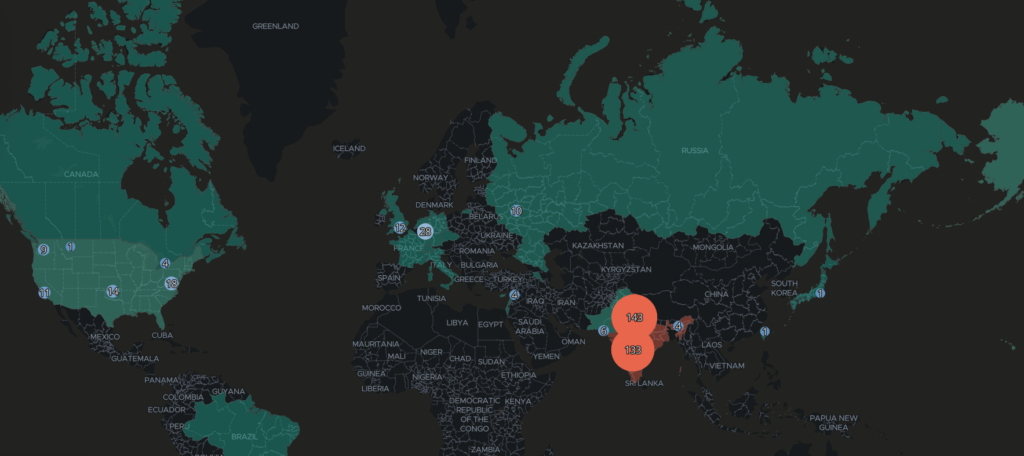

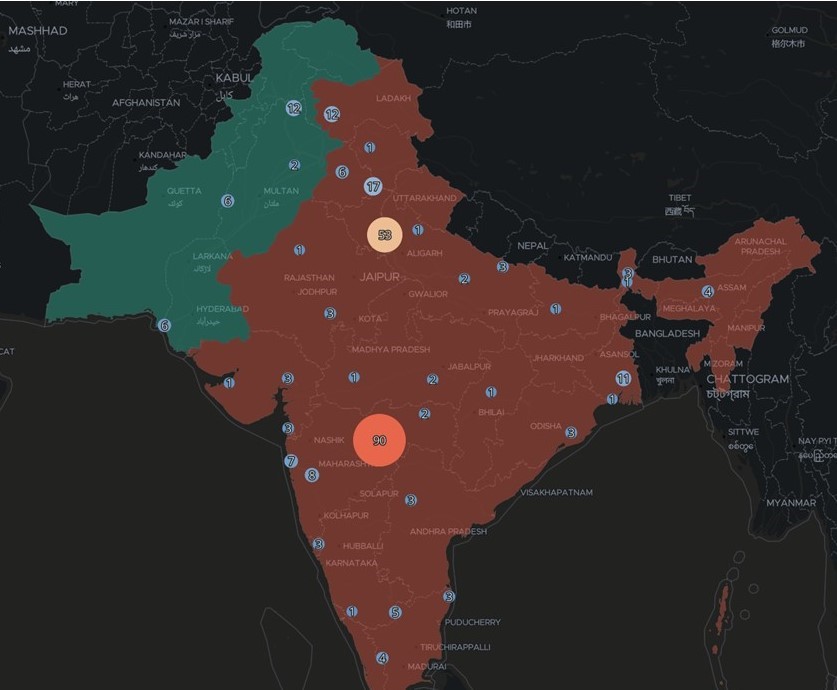

Mappa degli IP dei visitatori indiani

L’analisi dei file di log generati dalle pagine PHP ha consentito di identificato circa 400 IP univoci (nell’immagine d’apertura, la maggior parte dei quali concentrati in India (nella foto sopra). Alcuni di questi IP sono stati attribuiti a organizzazioni governative e civili indiane analizzando le informazioni contenute nei database del registro Whois.

Ad esempio:

– M.P. Power Management Company Limited

– Power System Operation Corporation Limited

– Inspector General of Police

– Chief of Naval Staff

– National Remote Sensing Agency.

Leggi gli altri report di cybersecurity sul blog di Telsy

Telsy Cyber Threat Intelligence TeamVedi tutti gli articoli

Il team "Cyber Threat Intelligence" di Telsy è formato da professionisti con oltre dieci anni di esperienza nel campo della sicurezza informatica. Al suo interno ci sono figure professionali con diverse capacità, acquisite in contesti come Red Team, Cyber Threat Intelligence, Incident Response, Malware Analysis, Threat Hunting. Il principale obiettivo del Team è la raccolta e l'analisi di informazioni al fine di caratterizzare possibili minacce cyber, in relazione a contesti operativi specifici. Tale attività consente di avere una knowledgebase degli avversari comprensiva delle loro Tecniche Tattiche e Procedure (TTP), dei loro principali target nonché l'impatto che potrebbero avere sul business dei clienti Telsy.