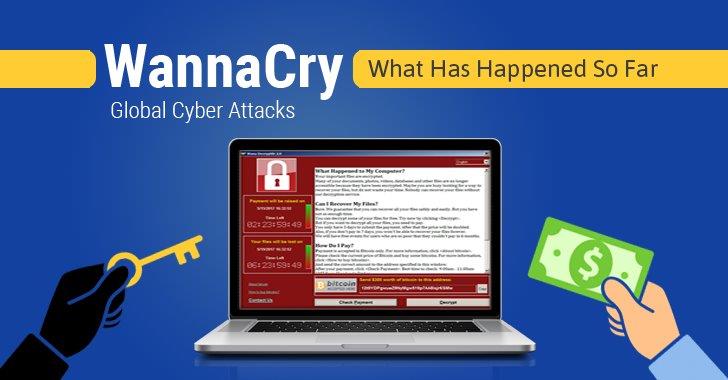

Il ransomware Wannacry

WannaCry è un malware cryptoworm che attacca i PC Windows. È una forma di malware che può diffondersi da PC a PC attraverso le reti (da cui il componente “worm”) e quindi una volta su un computer può criptare i file critici.

Gli attaccanti, quindi, richiedono il pagamento di un riscatto per sbloccare quei file. Il nome derivava da stringhe di codice rilevate in alcuni dei primi campioni del virus.

WannaCry è stato definito uno “studio sulle catastrofi prevenibili” perché due mesi prima della sua diffusione, nel 2017, Microsoft ha rilasciato una patch che avrebbe impedito al worm di infettare i computer.

Sfortunatamente, centinaia di migliaia di sistemi non sono stati aggiornati in tempo e un numero imprecisato di tali sistemi rimane oggi vulnerabile.

Cos’è il ransomware Wannacry?

WannaCry, noto anche come WannaCrypt, WannaCryptor e Wanna Decryptor, si diffonde utilizzando EternalBlue, un exploit trapelato dalla National Security Agency (NSA).

EternalBlue consente agli aggressori di utilizzare una vulnerabilità zero-day per accedere a un sistema. Si rivolge ai computer Windows che utilizzano una versione legacy del protocollo Server Message Block (SMB).

WannaCry è uno dei primi esempi di attacco ransomware mondiale. È iniziato con un attacco informatico il 12 maggio 2017, che ha colpito centinaia di migliaia di computer in ben 150 paesi, inclusi i sistemi dei servizi sanitari nazionali di Inghilterra e Scozia, FedEx, Università di Montreal e Honda.

Il ransomware WannaCry è particolarmente pericoloso perché si propaga attraverso un worm. Ciò significa che può diffondersi automaticamente senza la partecipazione della vittima, cosa necessaria con varianti di ransomware che si diffondono tramite phishing o altri metodi di social engineering. Poiché in grado di criptare sistemi, WannaCry viene definito cryptoworm o ransomworm.

Come funziona Wannacry

WannaCry sfrutta una vulnerabilità nel protocollo di condivisione delle risorse di rete SMBv1 di Microsoft.

L’exploit consente a un utente malintenzionato di trasmettere pacchetti predisposti a qualsiasi sistema che accetta dati dalla rete Internet pubblica sulla porta 445, la porta riservata a SMB. SMBv1 è un protocollo di rete deprecato.

WannaCry usa l’exploit EternalBlue per diffondersi. Il primo passaggio degli aggressori consiste nel cercare nella rete di destinazione i dispositivi che accettano il traffico sulla porta TCP 445, il che indica che il sistema è configurato per eseguire SMB. Questo viene generalmente eseguito mediante una scansione delle porte.

Il passaggio successivo consiste nell’iniziare una connessione SMBv1 al dispositivo. Dopo aver stabilito la connessione, viene utilizzato un buffer overflow per assumere il controllo del sistema di destinazione e installare il componente ransomware dell’attacco.

Una volta che un sistema viene colpito, il worm WannaCry si propaga e infetta altri dispositivi privi di patch, il tutto senza alcuna interazione umana. Anche dopo che le vittime hanno pagato il riscatto, il ransomware non rilascia automaticamente i file criptati, secondo i ricercatori.

Piuttosto, le vittime devono aspettare e sperare che gli sviluppatori di WannaCry forniscano le chiavi di decifratura per i computer in ostaggio, un processo completamente manuale che contiene un difetto significativo: gli hacker non hanno modo di dimostrare chi ha pagato il riscatto.

Dal momento che c’è solo una piccola possibilità che le vittime possano decrittare i propri file, la scelta più saggia è quella di risparmiare denaro e ricostruire i sistemi interessati, secondo gli esperti.

L’impatto di Wannacry

WannaCry ha causato notevoli conseguenze finanziarie, oltre a gravi disagi per le aziende di tutto il mondo. Le stime dell’impatto finanziario totale dell’attacco iniziale WannaCry erano generalmente di centinaia di milioni di dollari.

Tuttavia, ciò che ha sorpreso gli esperti sono stati i lievi danni che ha causato rispetto al danno che avrebbe potuto fare data la sua potenzialità.

WannaCry si è rivelato un campanello d’allarme per il mondo della sicurezza informatica aziendale, contribuendo ad accrescere l’awareness per l’implementazione di programmi di sicurezza migliori e rinnovare l’attenzione sull’importanza delle patch.

Molti team di sicurezza hanno migliorato la propria formazione e quella dei dipartimenti IT per proteggere meglio le proprie organizzazioni dai ransomware. Gli attacchi WannaCry hanno anche acceso la popolarità degli attacchi ransomware commerciali tra la comunità degli hacker.

Wannacry è ancora una minaccia?

Anche se Microsoft ha rilasciato aggiornamenti che hanno corretto la vulnerabilità SMBv1 il 14 marzo 2017 (due mesi prima che il malware WannaCry fosse rilevato per la prima volta), l’exploit che ha consentito la rapida diffusione del ransomware minaccia ancora i sistemi privi di patch e non protetti.

Gli exploit del protocollo SMB di Microsoft hanno avuto un enorme successo per gli autori di malware con EternalBlue, che è anche un componente chiave degli attacchi ransomware distruttivi NotPetya del giugno 2017.

L’exploit è stato utilizzato anche dal gruppo di spionaggio informatico Fancy Bear, legato alla Russia, noto anche come Sednit, APT28 o Sofacy, per attaccare le reti Wi-Fi degli hotel europei nel 2017.

L’exploit è stato anche identificato come uno dei meccanismi di diffusione dei cryptominer malevoli. WannaCry è ancora una minaccia, in parte, a causa di un cambiamento radicale nei vettori di attacco e di una superficie di attacco in espansione. È una minaccia anche perché molte aziende non riescono a patchare i propri sistemi.

Con WannaCry è arrivato anche il concetto di ransomworm e cryptoworm: ovvero un codice che si diffonde tramite servizi di uffici remoti, reti cloud ed endpoint di rete. Un ransomworm ha bisogno di un solo punto di ingresso per infettare un’intera rete. Quindi si autopropaga per diffondersi ad altri dispositivi e sistemi.

Cosa succede se il riscatto non viene pagato?

Molti esperti di spicco suggeriscono che non sarebbe saggio pagare il ransomware WannaCry, poiché molti di coloro che hanno pagato non sono stati in grado di recuperare i propri file dagli aggressori informatici.

Ci sono anche casi in cui attacchi ransomware come WannaCry sono stati sventati dagli esperti di sicurezza a causa del codice difettoso dei criminali. Naturalmente, i cyber criminali sviluppano costantemente versioni più nuove e più potenti del malware, il che rende imprudente confidare nel codice difettoso in caso di attacchi futuri.

Come difendersi

Il primo passo per prevenire WannaCry è disabilitare SMBv1 e aggiornare al software più recente (la versione 3.1.1 è stata rilasciata nel 2020), mantenendo tutti i sistemi Windows aggiornati. Inoltre, se possibile, bloccare il traffico sulla porta 445.

Oltre a ciò, le organizzazioni possono difendersi da WannaCry e altre varianti di ransomware procedendo come segue:

- predisporre procedure di backup sicure utilizzabili anche se la rete è disabilitata

- educare gli utenti sui pericoli del phishing, degli attacchi wateringhole e dell’uso di software non sicuri/non controllati

- utilizzare programmi antimalware con funzionalità anti-ransomware

- mantenere aggiornati i software antimalware e firewall

Foto: The Hacker News

Leggi gli altri report cyber sul blog di Telsy

Claudio Di GiuseppeVedi tutti gli articoli

Diplomato in chimica a Roma, si laurea in sociologia per poi specializzarsi in comunicazione, valutazione e ricerca sociale. Si dedica allo studio di internet, della comunicazione digitale e del marketing, conseguendo un master negli Stati Uniti, a Los Angeles. Successivamente consegue un master di II livello in geopolitica e sicurezza globale, in Italia. Attualmente è Junior Communication Specialist per Telsy, Gruppo TIM. Collabora con la Croce Rossa Italiana come operatore volontario e operatore in attività di protezione civile (OPEM).