Criptofonini: cosa sono e come funzionano

Il tema della mobile communication security evidenzia uno degli anelli deboli della catena della sicurezza delle organizzazioni. È spesso il comportamento dei singoli dipendenti, non necessariamente doloso ma anche incauto, che consente l’accesso ai dati e alle informazioni sensibili ai malintenzionati.

È fondamentale dotarsi di soluzioni di mobile communication security che offrano una buona user experience senza compromettere la sicurezza delle informazioni. Per far questo, è possibile affidarsi a specifiche soluzioni in grado di risolvere il problema: i criptofonini.

I criptofonini sono smartphone che usano metodi di crittografia per proteggere i vari sistemi di comunicazione. Sono solitamente basati sullo stesso hardware dei telefonini normali. La differenza principale risiede nel software: questi dispositivi contengono infatti sistemi di cifratura superiori al normale telefono sul mercato.

Cos’è un criptofonino?

I criptofonini sono smartphone dotati di particolari sistemi di cifratura che li rendono potenzialmente inviolabili e a prova di intercettazione. Ma di preciso cosa sono i criptofonini e in cosa si differenziano dai normali smartphone commerciali che noi tutti usiamo?

I livelli di cifratura offerti da questi particolari dispositivi sono sostanzialmente diversi da quelli degli smartphone consueti. Chiariamo intanto che gli attuali smartphone, sia Android sia iOS, utilizzano – già da qualche anno – protocolli crittografici nella gestione della memoria e dei dati, oltreché nelle applicazioni di comunicazione (messaggistica istantanea).

In genere non viene adottata la Full Disk Encryption (FDE), tipicamente usata negli hard disk dei computer, dove si codifica l’intero disco. Negli smartphone la FDE risulta meno sicura, quindi si preferisce la File-based Encryption (FBE), che codifica i file singolarmente.

Ma a certe condizioni anche questa crittografia può essere violata. Così come gli smartphone possono essere spiati o intercettati durante il loro utilizzo. I criptofonini esistono proprio per eliminare questi punti di vulnerabilità.

Come funzionano i criptofonini

Nella grande maggioranza si tratta di hardware standard, comuni nel mercato. Le modifiche sono fatte quasi sempre solo a livello software con l’inserimento di un sistema operativo con particolari requisiti di sicurezza.

Il sistema operativo installato disabilita la localizzazione GPS, i servizi Google, il Bluetooth, la fotocamera, la porta USB (che rimane in funzione solo per la carica della batteria), oscura le notifiche push e blocca ogni altro servizio che possa generare un rischio di intercettazione o localizzazione.

Anche l’uso di schede SD esterne viene interdetto. Rimangono attive le chiamate, ma solo in modalità VoIP, quindi senza l’uso della rete GSM e la messaggistica, ma con applicazioni proprietarie e crittografate.

Sia le telefonate sia le chat sono ovviamente crittografate, con cifratura a più livelli: crittografia Diffie-Hellman, a curve ellittiche (ECC), PGP (Pretty Good Privacy) per le email, OTR (Off-the-Record Messaging) per la chat e ZRTP per le chiamate (ove “Z” si riferisce al suo inventore, Zimmermann, mentre “RTP” significa Real-time Transport Protocol, un protocollo per telefonate sicure che consente di effettuare chiamate criptate sulla rete Internet).

Tutto questo funziona – attraverso le app appositamente installate – solo se le chiamate (o i messaggi) avvengono tra due criptofonini appartenenti alla stessa rete. Le telefonate fatte verso dispositivi “normali”, non sono criptate e sono suscettibili di intercettazioni.

Con queste tecniche vengono criptati anche i metadati e le intestazioni dei messaggi, andando ad aggiungere un livello di sicurezza in quello che nella messaggistica tradizionale è il maggiore punto debole, appunto, i metadati.

In genere, le chat e le applicazioni vocali sono peer-to-peer e le comunicazioni degli utenti non vengono salvate sui server. Inoltre, è possibile scegliere se memorizzare o meno i backup dei dati (per esempio elenchi di contatti, ecc.) e anche dove memorizzarli. Se si sceglie di farlo sui server del fornitore del servizio, i backup vengono criptati.

Una caratteristica essenziale di questi telefoni è la presenza – necessaria – di un’infrastruttura di server messa a disposizione del fornitore del servizio.

InTocuh App & Phone

Negli oltre cinquant’anni di esperienza maturata nel settore della crittografia, Telsy ha continuato a progettare, innovare e sviluppare le tecnologie attualmente in uso in questo ambito, le quali hanno portato alla creazione di InTouch, una duplice soluzione che si compone di due elementi:

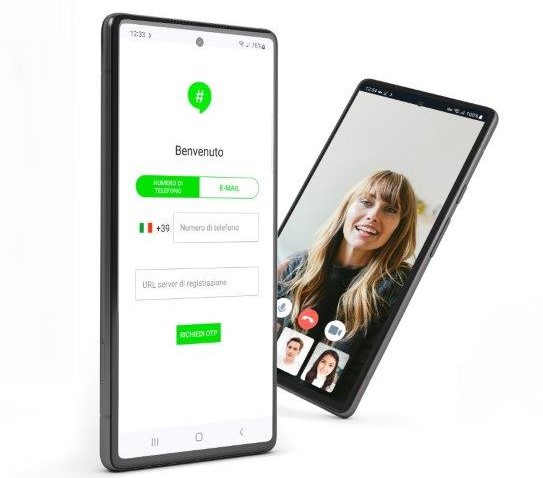

InTouch App: Una soluzione di messagistica istantanea che fornisce un’esperienza utente in chiaro simile a quella dei comuni terminali, dotata di un’elevata qualità audio e video grazie all’utilizzo di codec avanzati. Sia per Android che per iOS, l’app InTouch utilizza E2EE per chat, chiamate VoIP e audioconferenze.

InTouch Phone: La tecnologia InTouch Phones adotta una piattaforma hardenizzata per smartphone di nuova generazione, in grado di proteggere i dispositivi da qualsiasi intrusione esterna. La smart card sicura certificata come root of trust e l’infrastruttura locale forniscono sicurezza incondizionata.

Per rispondere alla crescente esigenza di comunicazioni sicure da dispositivi mobili, la soluzione InTouch di Telsy consente agli utenti di condividere informazioni sensibili, critiche, o confidenziali senza la necessità di affidarsi ad una terza parte.

Con tecnologie interamente proprietarie ed un ecosistema on premise, InTouch è un sistema di comunicazione istantanea creato per offrire una sicurezza senza compromessi, che consente di condividere informazioni riservate mantenendo la stessa usabilità delle tradizionali app di comunicazione.

Scopri di più sulle nostre soluzioni Telsy di Secure Communications.

I crittofonini, in sintesi

La sicurezza e la segretezza di questi telefoni sono dunque fondate su almeno tre livelli:

- Il dispositivo e il sistema operativo: vengono installati OS con sistemi antimanomissione e con livelli di protezione e di accesso multipli (autenticazione a due fattori, codici Captcha ecc.);

- La connessione e le comunicazioni: il dispositivo si connette solo alla rete dedicata di server sicuri, non utilizza le reti pubbliche non sicure;

- Le applicazioni: sono app dedicate, con crittografia forte. Sono inoltre dotate di funzionalità che limitano con password i tentativi di accesso ed hanno in genere funzioni di wiping che cancellano tutti i dati dell’app in caso di tentata violazione.

Leggi gli altri report sul blog di Telsy

Claudio Di GiuseppeVedi tutti gli articoli

Diplomato in chimica a Roma, si laurea in sociologia per poi specializzarsi in comunicazione, valutazione e ricerca sociale. Si dedica allo studio di internet, della comunicazione digitale e del marketing, conseguendo un master negli Stati Uniti, a Los Angeles. Successivamente consegue un master di II livello in geopolitica e sicurezza globale, in Italia. Attualmente è Junior Communication Specialist per Telsy, Gruppo TIM. Collabora con la Croce Rossa Italiana come operatore volontario e operatore in attività di protezione civile (OPEM).