L’intelligence non può essere in outsourcing

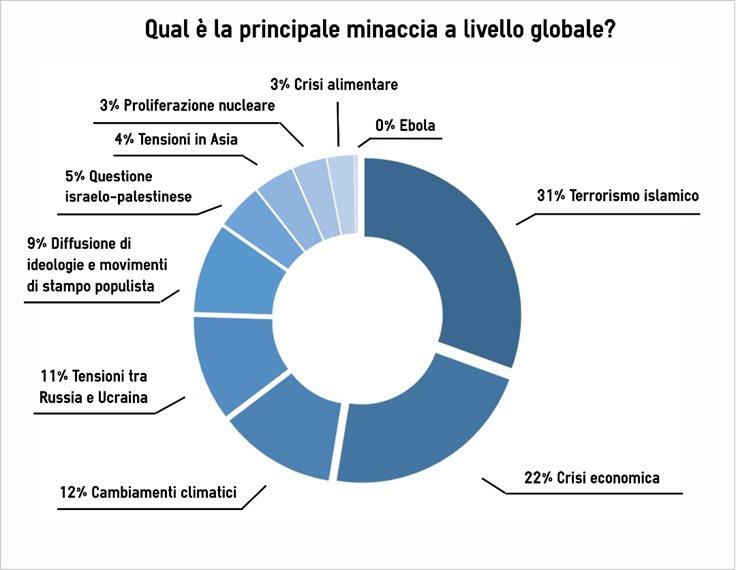

L’ascesa della Information Warfare – Guerra delle informazioni – ha causato uno iato nelle metodologie Intelligence a partire dal 1991 (caduta dell’Unione Sovietica). D’un tratto ci fu un grande vuoto in quanto il nemico di sempre si era improvvisamente “dissolto”. Di conseguenza le PIRs (Priority Intelligence Requirements), requisiti di priorità dell’Intelligence – elementi che guidano la pianificazione strategica e l’esecuzione operativa – non erano ben definite: poiché non erano ben individuate minacce significative – anche se ve ne erano tante di vecchie e nuove – fino a quando non entrò in scena il terrorismo di matrice jihadista.

Seguì inoltre l’impatto della globalizzazione sullo scenario internazionale che ha reso labili sia i confini statuali unitamente alle relative sovranità, sia accresciuto le difficoltà strategiche per discriminare i conflitti interni da quelli esterni a causa del notevole incremento di conflitti inter-etnici.

Per di più, il notevole sviluppo dell’informatica e delle sue applicazioni al settore Intelligence ha determinato un declassamento della HUMIN (Human Intelligence) con tagli di personale di maturata esperienza, peraltro sostituito da tecnici elettronici ed informatici, spesso con scarse esperienze operative. Costoro non sono stati in grado di far fronte alle nuove minacce terroristiche, allorquando sono esplose con tutta la loro carica destabilizzante.

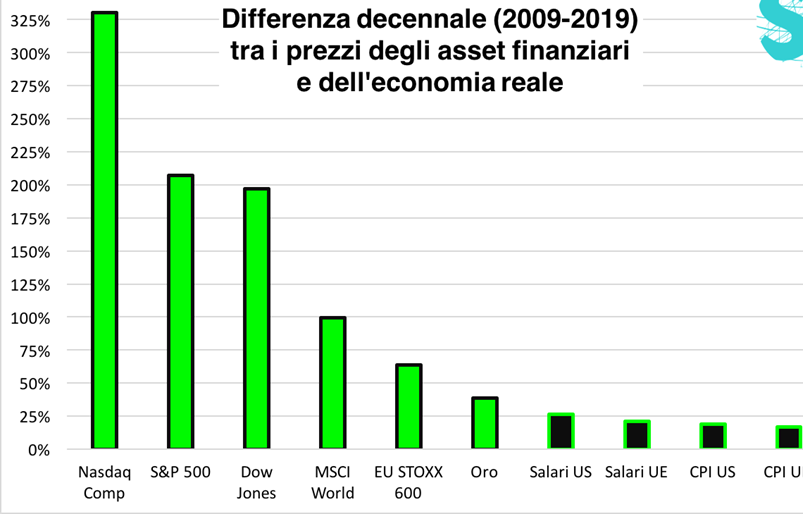

Infine, con la supremazia dell’economia finanziaria – pilotata dalla finanza internazionale – sull’economia reale si sono sviluppate crisi economico-finanziarie a catena che hanno sconvolto le economie statuali più fragili.

La frattura che tutti questi repentini cambiamenti hanno causato nelle procedure Intelligence è stata difficile da “saldare” per la carenza sia di esperti nel settore economico-finanziario, sia in quello tecnico avanzato, sia di personale Humint dotato di peculiari conoscenze etnico-sociali e di “linguaggi culturali”.

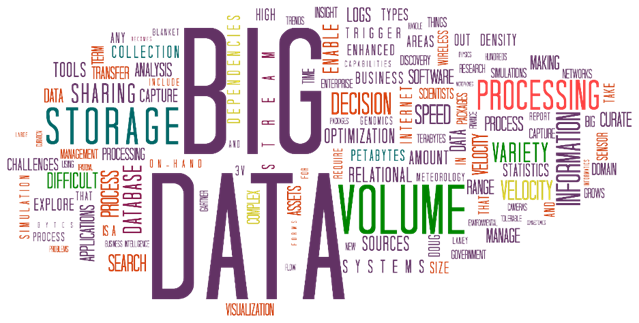

Frattura che è stata ulteriormente approfondita dalla immane presenza dei “Big Data” e delle “Open Source”, dati dai quali è stato ed è ancora arduo estrapolare informazioni “pertinenti” e “significative”: cioè conoscenze tali da dare un significato e consentire di interpretare correttamente la situazione, il fenomeno o l’evento oggetto di interesse informativo.

Nel dominio dell’informazione – informatizzata e globalizzata – l’analisi dell’Intelligence necessita di enormi risorse, di tecnologie altamente sofisticate e di esperti specializzati in varie discipline, specie quelle economico-finanziarie e nella ICT (Information and Communications Technology) avanzata.

Per far fronte alle succitate criticità si è fatto e si fa tuttora appello a sviluppare l’analisi dell’Intelligence ricorrendo all’outsourcing.

In passato la funzione di selezione ed elaborazione delle informazioni delle fonti aperte e la loro analisi era appannaggio esclusivo dell’apparato statale. Oppure, al massimo, di think tank gestiti da uffici studi e/o fondazioni – almeno ufficialmente bipartisan – con l’analisi pubblicata su riviste specializzate per conseguire un impatto propagandistico sull’opinione pubblica.

Dagli anni ’90 del secolo scorso – dopo la disgregazione dell’Unione Sovietica, lo sviluppo dell’informatica e la diffusione globalizzata delle comunicazioni – la Comunità Intelligence ha dovuto affrontare numerose e multiformi minacce, vecchie e nuove, che hanno originato rilevanti difficoltà.

Il contrasto in particolare delle nuove situazioni a rischio richiedeva un notevole supporto intelligence per l’analisi del cosiddetto “over flow (traboccamento) informativo”, nonché impellenti necessità di adattamento delle vecchie metodologie operative per contrastare lobby economico -finanziarie, gruppi terroristici e altri attori non statali.

Per far fronte a situazioni di emergenza venne inizialmente attivato – nell’analisi dell’over flow informativo – un “thesaurus” di termini significativi per l’analisi delle informazioni in esso contenute, ma con scarsa efficacia. A fronte di tale insuccesso fu avviata ed incoraggiata, inizialmente, “l’esternalizzazione” (outsourcing) dell’attività informativa per l’approvvigionamento – nel settore privato – di software, hardware e altre forme di supporto tecnologico dell’informazione.

In seguito l’opzione venne estesa anche alla fornitura di servizi di supporto e amministrativi ritenuti più efficienti e/o efficaci di quelli svolti dal personale statale dipendente.

In seguito agli attacchi dell’11 settembre 2001 – nonché allo sviluppo di operazioni in Afghanistan, Iraq ed altre aree a rischio – l’outsourcing venne estesa anche al settore militare, a quello della sicurezza e all’Intelligence, dando luogo alla costituzione di Compagnie Militari/Sicurezza Private e di strutture informative, quali ad esempio:

- il SITE Intelligence Group, organizzazione non governativa statunitense, costituita da Rita Katz, specializzata nel monitoraggio e nell’analisi delle attività online della jihad globale;

- “Six3 intelligence solutions” – azienda specializzata in servizi di supporto di intelligence alle Forze americane in Afghanistan – che ha vinto, in Germania, anche un bando da 10 milioni di dollari per fornire «servizi di analisi» sulla Siria;

Articolazioni impiegate anche nella ricerca HUMINT nonché nel reclutamento e nella gestione di risorse umane.

La diffusione di “pacchetti informativi”, avviata da scopi commerciali, si è dilatata inizialmente nel campo sociale (controllo comportamentale, tendenza alla devianza, ecc.) poi in quello politico (ricerca del consenso), culminando nel campo della sicurezza (terrorismo, insurrezionalismo, estremismo, Intelligence, ecc.).

Dopo un iniziale vantaggio che l’Intelligence ha ottenuto con la partnership del settore privato per la fornitura di competenze professionali e di tecniche innovative ed uniche – nonché capacità manageriali e intellettuali non disponibili nella Comunità Informativa – sono venute alla luce le prime evidenze negative di queste nuove procedure e metodologie.

Le funzioni governative delegate all’outsourcing non erano più sotto il controllo dei funzionari statali, né subordinate agli stessi requisiti di trasparenza e standardizzazione delle agenzie governative. Tali funzioni delegate, inoltre, minavano i valori democratici a discapito delle responsabilità di governo o addirittura influenzavano le decisioni governative in favore delle lobby e dei gruppi di pressione privati.

La rivoluzione informatica e digitale ha ulteriormente inficiato il quadro, sommariamente delineato, poiché alla comunicazione unidirezionale (dall’emittente al fruitore) si sono aggiunte quella bidirezionale (dal fruitore all’emittente) e quella multidirezionale (social network). In tale contesto tutti i fatti, siano essi verificabili o meno – cioè veri o falsi – si sono trasformati in informazione e diffusi attraverso il complesso globalizzato delle comunicazioni.

Ciò ha consentito di sviluppare anche il processo inverso: l’informazione è diventata fatto rendendo così possibile veicolare fake news per influenzare – anche con esse – l’opinione pubblica.

In tale universo informativo in costante espansione, anche oggi sono in corso molteplici iniziative tali da pregiudicare l’autorevolezza e l’indipendenza dell’Intelligence. Nel contesto delineato stanno operando decine di Università che hanno istituito corsi di Geopolitica e di Intelligence e, in taluni casi, anche “Osservatori sulle fonti aperte” al fine di diffondere l’analisi Intelligence estrapolata da media e social network. Nel medesimo “cosmo”, inoltre, agiscono società, centri e istituti interessati a seguire l’attualità politica ed economica nazionale ed internazionale con divulgazione delle rispettive analisi d’Intelligence.

In sostanza, con l’incremento dei “Big Data” e delle “Open sources” è aumentato notevolmente il numero degli intermediari che offrono “aggregati” di analisi ed “informazioni interpretate”, riguardanti situazioni e/o fenomeni nei settori geopolitico, economico-finanziario e tecnico avanzato. Inoltre, su Internet operano – nei medesimi settori – enti consolidati che pubblicano riviste e svolgono corsi e convegni online con analoghe finalità.

Normalmente l’informazione in sé stessa produce sempre e comunque influenza, anche quando non si ha l’intenzione di influenzare. L’influenza è, appunto, la capacità di indurre il “destinatario” a modificare la sua percezione riguardo ad una situazione, un fenomeno o un evento.

Questo processo avviene in tempo reale e ne deriva che non esistono informazioni neutre: chi produce e diffonde informazioni esercita un certo grado di “influenza” per determinati fini. Le informazioni, poche o molte che siano, occupano uno spazio temporale-mnemonico e modificano la disposizione delle informazioni preesistenti, ivi compreso il quadro complessivo esistente in quel momento nei fruitori.

Quando insieme alle informazioni vengono veicolate anche le fake news, la maggior parte dei fruitori ha scarse possibilità di verifica del fatto/informazione. Sicché il vecchio concetto di propaganda si è trasformato in un nuovo e più efficace meccanismo di influenza a tutto campo che coinvolge simultaneamente un numero elevato di informazioni e di fruitori, ivi compresi gli attori politici.

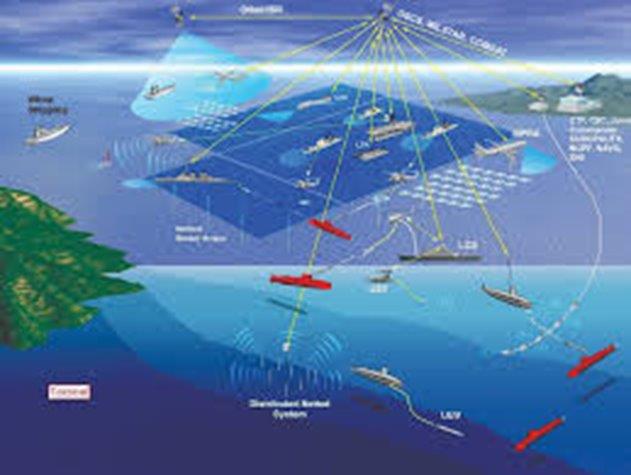

Il settore informativo costituisce, pertanto, un vero e proprio dominio in cui si gioca un confronto non solo tra Stati ovvero tra Stati e attori non statuali, ma anche fra potentati economico-finanziari. In tale ambito le informazioni sono, al tempo stesso, strumento di offesa e obiettivo.

In questo quadro situazionale sussiste la costante ricerca di azioni da intraprendere al fine di acquisire la superiorità nel dominio informativo minando sistemi, processi e patrimonio informativo dell’avversario.

L’impiego delle informazioni per il perseguimento degli interessi nazionali include ancora le attività tipiche della tradizione dell’Intelligence – propaganda, ingerenza, influenza, ecc., meglio conosciute come “misure attive” – che oggi si avvalgono delle potenzialità offerte dal progresso tecnologico per essere veicolate con più ampia diffusione e maggiore influsso. Infatti, le informazioni – impiegate anche come strumenti offensivi – possono essere veicolate in maniera più occulta e ingannevole attraverso l’utilizzazione delle nuove tecnologie.

Sun Tzu, grande stratega cinese, diceva che la suprema abilità di uno stratega consiste nel piegare la resistenza dell’avversario senza combattere. Da cui la cosiddetta “guerra psicologica”, cioè quel complesso di tecniche che prevede l’impiego pianificato della propaganda e di ogni altro aspetto di condizionamento soggettivo per influenzare opinioni, emozioni, atteggiamenti e comportamenti dei gruppi sociali, politici, militari, economici, ecc. appartenenti ad un target. Il suo obiettivo è quello di indebolire e neutralizzare i propri avversari. Le operazioni psicologiche non sono utilizzate solo in guerra ma anche in periodo di pace e costituiscono quindi una forma di contrapposizione “pacifica” che spesso non viene identificata come “guerra psicologica” ma come tendenza del momento, ovvero una moda.

Così l’influenza può sviluppare la sua efficacia su molti aspetti della vita umana: votare in un certo modo, realizzare determinate strutture sistemiche invece che altre, sconvolgere – anche con false informazioni – le conoscenze di manager e di leader politici, plasmare in un pubblico credenze, cognizione e comportamenti secondo la volontà dei comunicatori, modificare opinioni, atteggiamenti e comportamenti in funzione degli obiettivi del comunicatore.

Questo tipo di attività si realizza con modalità coperte, perché l’efficacia delle operazioni di influenza è tanto più pervasiva e dirompente quanto più non si riesce a definirne, individuarne o riconoscerne l’origine.

Chi diffonde in rete o offre a pagamento un “pacchetto” di informazioni selezionate esercita un’attività di influenza notevole ed efficace in funzione della sua credibilità. Ma ogni diffusore della comunicazione – pur essendo credibile – è comunque soggetto a due pulsioni: trarre comunque un utile/guadagno dalla diffusione delle sue analisi, porsi al servizio della Comunità Intelligence per ampliare le quote di mercato.

Vari sono i punti rilevanti su cui riflettere, prima di affidare l’analisi dell’Intelligence all’outsourcing, fra cui in particolare:

- le risorse limitate di queste strutture private – impegnate nella offerta e/o diffusione di informazioni – possono avere un rilevante tasso di dipendenza da principali fonti estere (particolarmente statunitensi, britanniche, francesi, tedesche, spagnole, russe e cinesi), se non addirittura finanziate, supportate o sponsorizzate dalle stesse;

- in secondo luogo il potere di selezione della fonte principale spesso è motivato e finalizzato dal corrispondete Stato/sponsor/finanziatore e persegue strategie di influenza a tutto campo in funzione degli obiettivi del suo tutor, al fine di modificare le credenze dei “fruitori-target” delle informazioni;

- infine, il potere d’influenza di una selezione non deriva solo dalle informazioni e/o fake news in essa contenute ma anche dalla loro selezione ed interpretazione (scelta + commento interpretativo) che potrebbe essere inficiata anche da fake new non individuate, fattori che sviluppano un’interconnessione con effetto moltiplicatore della funzione di influenza.

Pertanto è necessario vagliare non solo l’informazione per differenziarla dalle fake-news ma anche l’intenzione che sta alla base della sua diffusione, cioè valutare il disegno strategico dell’intermediario selezionatore che diffonde o offre le informazioni.

Tutto ciò è necessario in quanto l’Intelligence – che raccoglie, elabora, analizza e diffonde informazioni necessarie per ogni processo decisionale – ha come chiave di volta l’analisi: cioè quel “processo in cui le informazioni raccolte devono essere verificate, interpretate e valutate al fine di rispondere ai quesiti posti dal decisore, prevedendo i probabili sviluppi futuri delle varie situazioni e/o fenomeni”. L’analisi, quindi, è una delle funzioni più critiche che compongono l’Intelligence e pertanto non può essere che eseguita dal personale addetto agli Apparati Informativi e di Sicurezza di uno Stato.

Di conseguenza, tutte le iniziative private volte a produrre analisi di Intelligence appaiono finalizzate a inserirsi nella tanto auspicata integrazione pubblico-privato per la salvaguardia della Sicurezza Nazionale, fornendo in outsourcing le rispettive analisi, informazioni e valutazioni.

La funzione principe dell’Intelligence è quella di fornire al decisore politico informazioni ed analisi obbiettive, puntuali e rilevanti, affinché possa prendere decisioni appropriate e migliori, nell’interesse nazionale.

Delegare in outsourcing tali attività mette a rischio ed in pericolo la Sicurezza Nazionale che potrà essere aggredita da strategie di influenza finalizzate a perseguire e realizzare gli interessi altrui, nonché inficiare l’essenza stessa dell’Intelligence per agevolare l’imposizione di una “sovranità limitata” ad opera di vecchie e nuove potenze, spesso molto lontane dalla nostra millenaria cultura.

Luciano Piacentini, Claudio MasciVedi tutti gli articoli

Luciano Piacentini: Incursore, già comandante del 9. Battaglione d'Assalto "Col Moschin" e Capo di Stato Maggiore della Brigata "Folgore", ha operato negli Organismi di Informazione e Sicurezza con incarichi in diverse aree del continente asiatico. --- Claudio Masci: Ufficiale dei Carabinieri già comandante di una compagnia territoriale impegnata prevalentemente nel contrasto al crimine organizzato, è transitato negli organismi di informazione e sicurezza nazionali dove ha concluso la sua carriera militare.