L’attacco hacker globale è davvero finito?

L’attacco hacker che ha colpito circa 150 paesi in tutto il mondo, con buona probabilità si ripeterà. Non è stato il primo e né sarà l’ultimo. Quello che cambia sono solo le “armi”. Venerdì è stato usato il ransomware WannaCry e le sue evoluzioni, come WannaCrypt e altri. Di fatto un ransomworm, che si propaga automaticamente e rimane nascosto nel sistema anche dopo il pagamento del riscatto. Un domani queste saranno diverse, probabilmente più letali.

È altamente probabile che, come già avvenuto nelle ultime ore, si sia imparato dagli errori per diffondere malware più “blindati”. Infatti, le versioni bloccate da un giovane sono state aggiornate. Non hanno più quello che viene chiamato in gergo il Kill switch. Di conseguenza, sono maggiormente difficili da contrastare e bloccare.

Peraltro, a oggi non c’è ancora un’analisi realistica dei danni che l’attacco hacker ha prodotto realmente. Né si può dire debellata definitivamente la minaccia informatica. Ciò è derivato dal fatto che il malware è stato diffuso venerdì. Di conseguenza, molti uffici – soprattutto nella pubblica amministrazione – erano chiusi o si stavano apprestando a farlo. Per cui, solo nelle prossime ore – dopo la loro riapertura – si potrà avere un quadro più chiaro di quale sia la situazione.

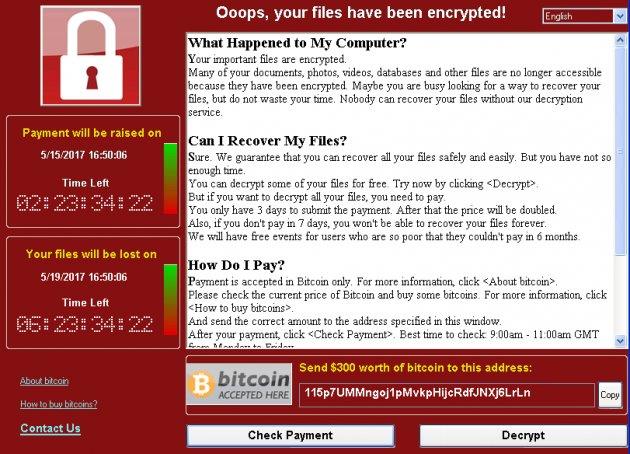

Non solo. Chi era dietro a WannaCry pretendeva 300 dollari in Bitcoin per sbloccare i contenuti criptati. Molti, data l’urgenza di recuperare le informazioni, hanno pagato il riscatto. Anche qui andrà fatto un assestment su quale sia stata l’effettiva portata economica dell’infezione.

Infine, anche sul fronte dei rimedi non c’è certezza per 3 motivi. Il primo è che il ransomware/ransomworm è in continua evoluzione. Quindi, a parte i consigli che valgono contro qualsiasi forma di infezione, non è detto che ciò che sia valido oggi lo sia anche domani. Il secondo è derivato dalla gestione del malware.

È probabile che all’inizio sia stato diffuso su vasta scala da soggetti inesperti, che non conoscevano le reali caratteristiche di WannaCry solo per far soldi, sparando nel mucchio. In un secondo momento, però, potrebbero essere subentrati i grandi gruppi del cybercrime, come suggerisce l’eliminazione del kill switch. Avendo visto che l’attacco hacker ha funzionato, hanno colto l’occasione per fare grandi profitti.

Il terzo e ultimo è derivato dalle macchine colpite dall’attacco hacker. Soprattutto quelle della pubblica amministrazione in generale sono abbastanza vecchie a seguito dei tagli diffusi ai bilanci. Non supportano, quindi, i sistemi operativi (OS) più recenti per caratteristiche fisiche. Di conseguenza, si dovrà scegliere se aggiornarle investendo cifre rilevanti o installare lo stesso gli OS.

Ciò, però, rischia di comportare rallentamenti se non stop completi al lavoro. Anche perché visti i primi risultati dei danni/profitti prodotti dal ransomware, con tutta probabilità altri tenteranno azioni di questo tipo. Che siano hacker inesperti o i grandi agglomerati del cybercrime. L’unica certezza, invece, è che in tutto il mondo è partita una caccia all’uomo contro gli Shadow Brokers, il gruppo che rubò alcuni tool al NSA e tentò di rivenderli invano sul Darkweb. Questi, poi, hanno distribuito gratis i malware e i programmi in rete. Così sono diventati il bersaglio numero 1.

Foto Secure List/AO Kaspersky Lab

Francesco BussolettiVedi tutti gli articoli

Nato a Roma nel 1974, lavora all'agenzia di stampa Il Velino. E' inviato di guerra embedded dal 2003, quando partecipò alla missione Antica Babilonia con l'Esercito Italiano in Iraq. Ha coperto sul campo anche i conflitti in Afghanistan (Enduring Freedom e Isaf) e Libano (Unifil), nonché quelli in Corno d'Africa (Eritrea, Etiopia e Somalia) e le principali attività della Nato al fianco delle forze armate di diversi paesi. E' ufficiale della Riserva Selezionata dell'Esercito, specialista Psy-Ops, e tra il 2012 e il 2013 ha prestato servizio a Herat nell'RPSE. Attualmente si occupa in particolare di cybersecurity.