Fuga di notizie dal Pentagono: la bizzarra storia dei Discord leaks

Da Guerre di Rete – newsletter di notizie cyber a cura di Carola Frediani

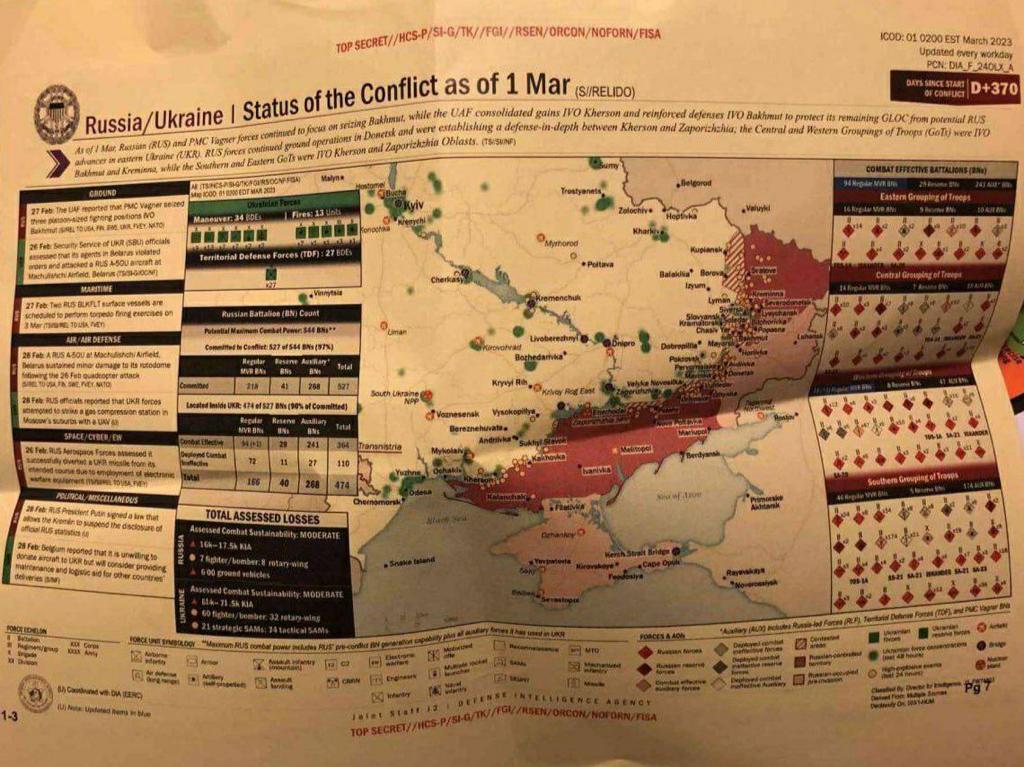

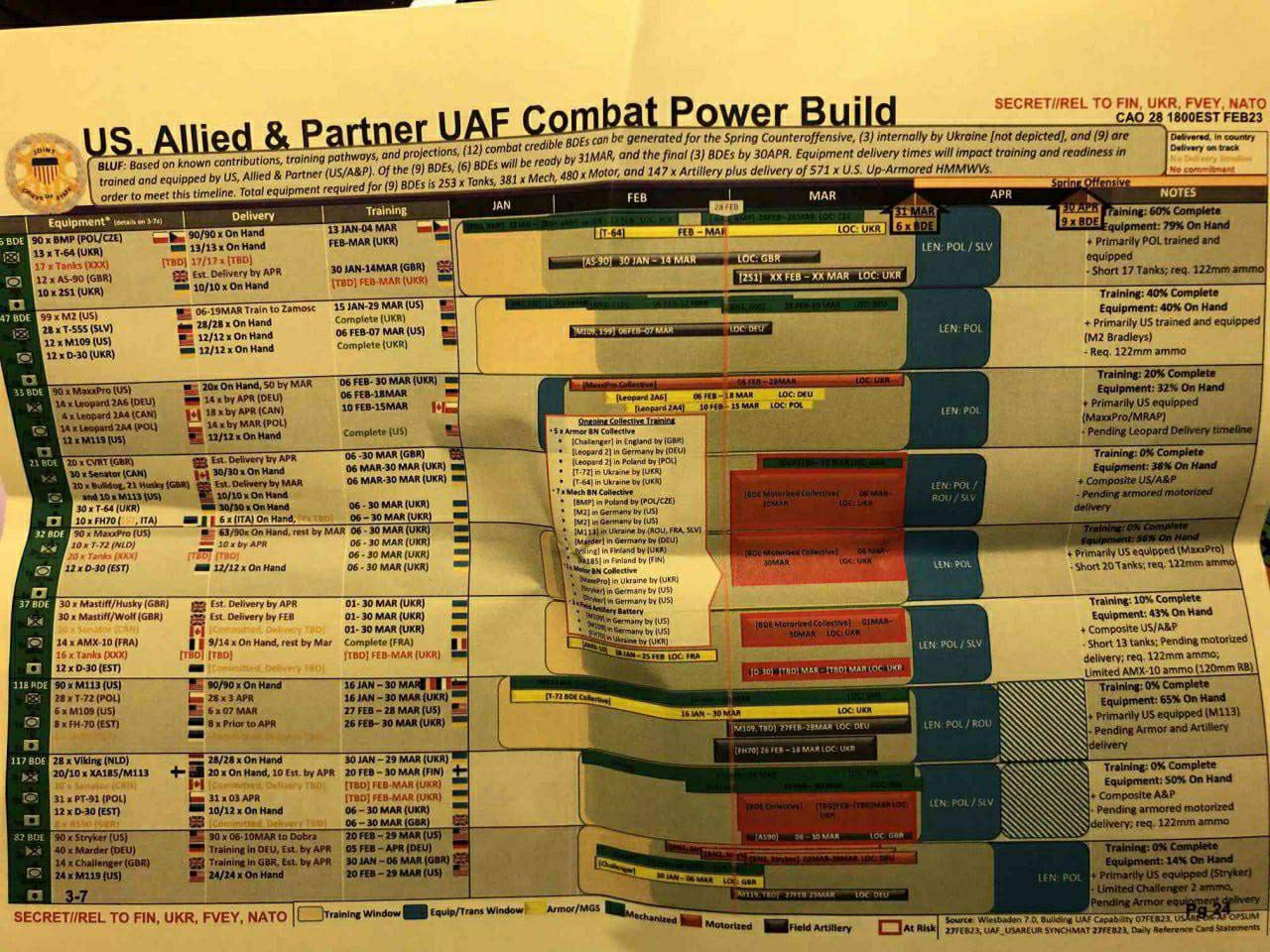

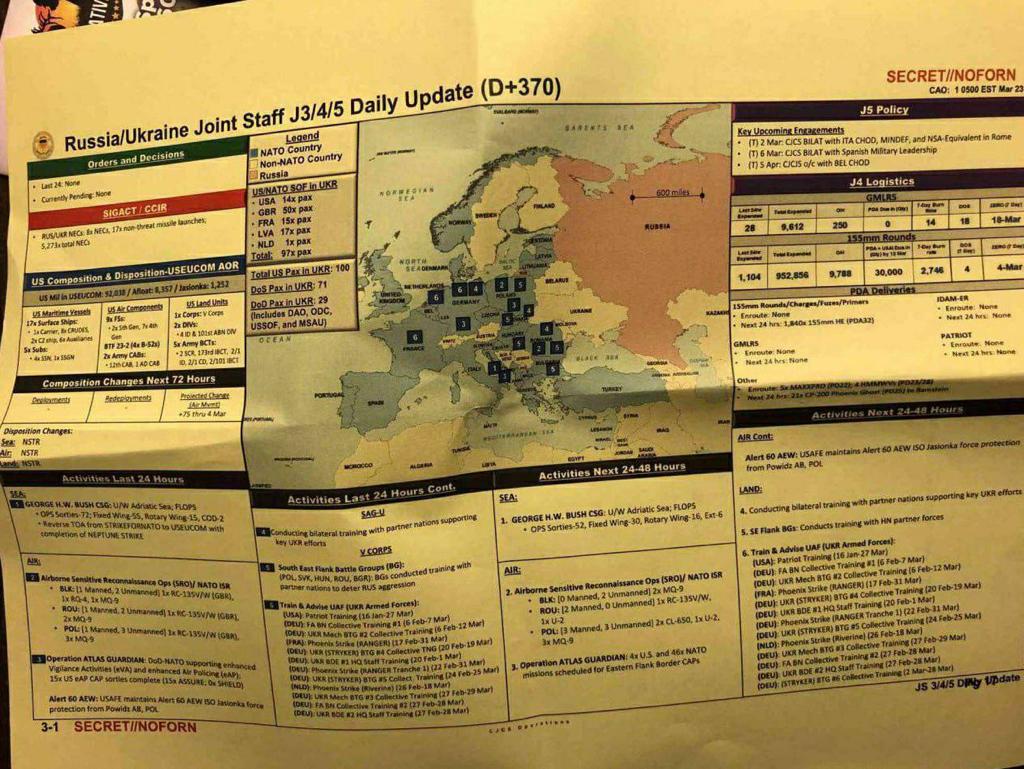

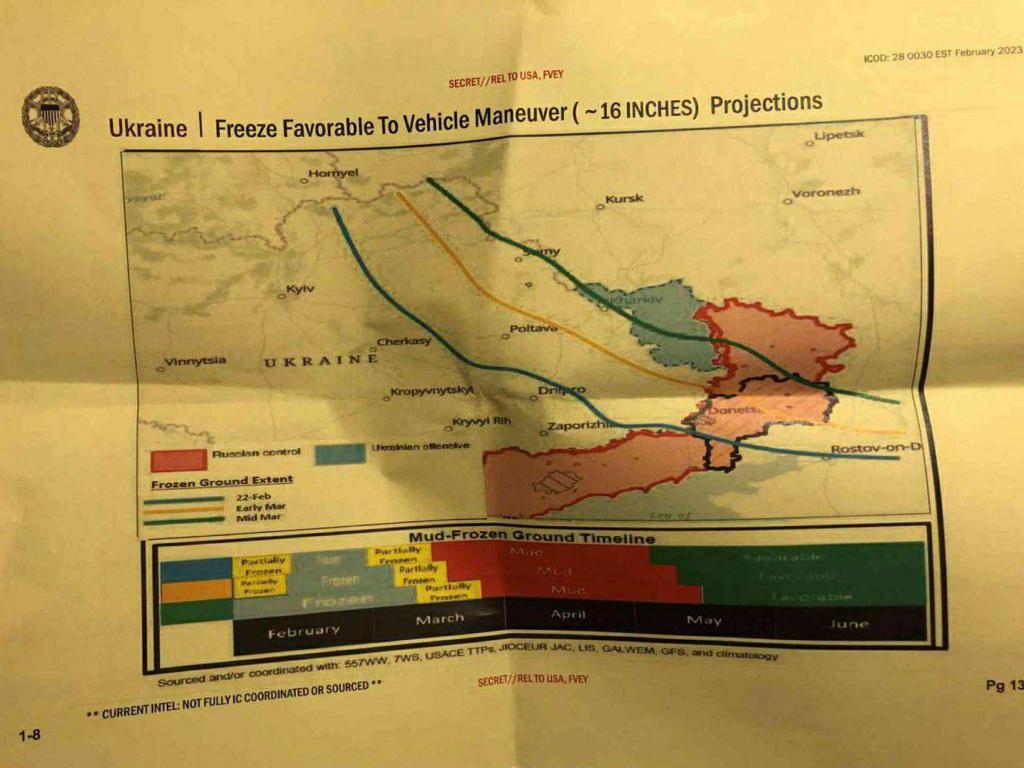

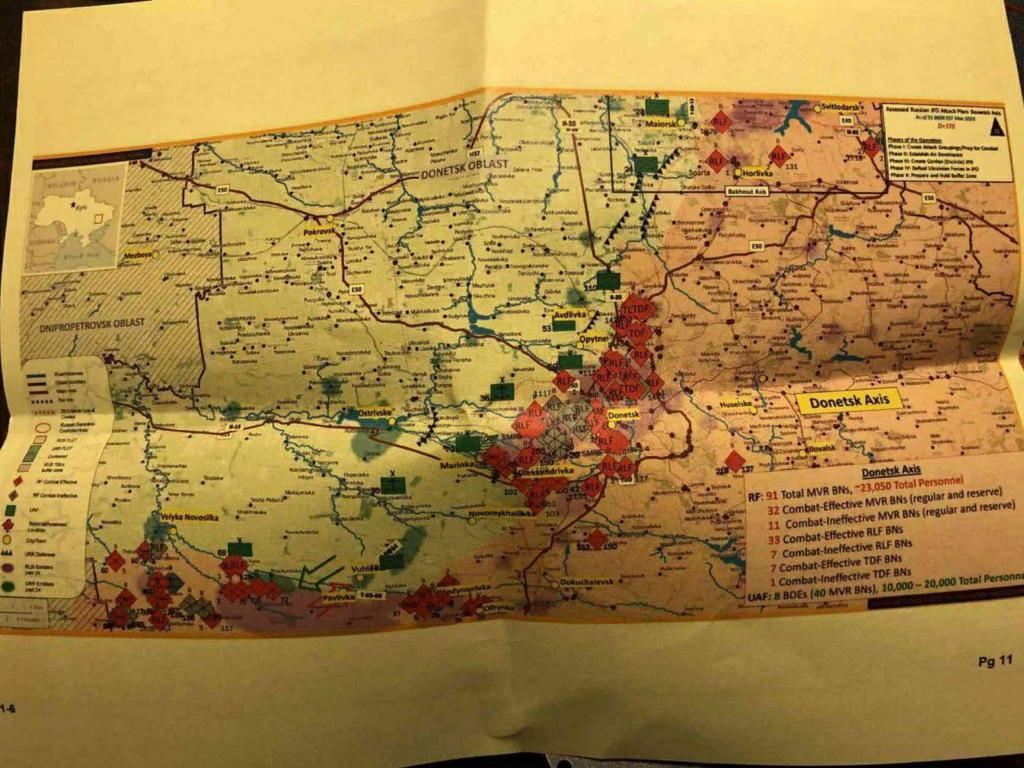

Una delle fughe di notizie più significative e pesanti per l’intelligence americana – e su temi particolarmente delicati, ovvero non solo la guerra in Ucraina in generale ma anche le valutazioni sulla controffensiva primaverile di Kiev tanto attesa e discussa in questi mesi, senza dimenticare riferimenti ad altri Paesi, da Israele all’Iran – è circolata in modo insolito e bizzarro tra server Discord, Telegram e 4chan. Stiamo parlando di decine (ma secondo alcune stime di varie centinaia) di documenti e briefing riservati a leader militari (alcuni classificati Top Secret) apparentemente fotografati e diffusi online.

Il mistero, come si era intuito non appena alcuni giornalisti hanno iniziato a scavare online per risalire alla fonte del leak, è durato poco, almeno sulla base di quanto sappiamo mentre scrivo. Giovedì sera è stato infatti arrestato Jack Teixeira, un riservista ventunenne, membro della divisione di intelligence della Guardia Nazionale Aerea del Massachusetts, in servizio dal 2019 alla Otis Air National Guard Base di Cape Cod.

“Il suo titolo ufficiale è Cyber Transport Systems journeyman e ha il grado di Airman 1st Class – una posizione relativamente junior”, riporta la BBC. “Essenzialmente uno specialista informatico responsabile delle reti di comunicazione militari”, riporta il Guardian. “Un funzionario della Difesa ha dichiarato all’Associated Press che in quel ruolo Teixeira avrebbe avuto un livello di autorizzazione di sicurezza (le security clearances, ndr) più elevato, perché avrebbe avuto anche il compito di garantire la protezione delle reti”.

L’Intelligence Wing dove lavorava raccoglie informazioni da varie fonti e le prepara per alcuni dei più alti leader militari di tutto il mondo, ha dichiarato un funzionario della difesa. E Teixeira aveva accesso a questi materiali non perché lavorasse sui report ma perché si occupava della rete su cui risiedeva quell’intelligence altamente classificata. Teixeira, proveniente da una famiglia di militari, viveva con la madre a North Dighton, non lontano da Boston, ed è stato arrestato dall’FBI.

Il profilo del giovane sospettato sembra effettivamente integrarsi bene con gli indizi, l’ambientazione e la dinamica del leak, davvero inusuali, che erano stati ricostruiti da alcuni media prima dell’arresto. Nei giorni precedenti infatti il Washington Post aveva delineato, sulla base di alcune interviste, un identikit del leaker, un giovane amministratore di un server Discord privato i cui membri erano uniti “dall’amore per le armi, l’attrezzatura militare e Dio”. E che, a suo dire, avrebbe ottenuto quei documenti avendo avuto accesso a una base militare.

Gli intervistati, altri giovanissimi membri del gruppo, avrebbero anche sostenuto di conoscere la vera identità del leaker, noto online come “OG”. Da questi e altri dettagli presenti nel racconto del WashPost la sua identificazione era apparsa da subito questione di ore (come si aspettavano ad esempio due osservatori della vicenda quali il professore di studi strategici della Johns Hopkins University Thomas Rid e Aric Toler, direttore della ricerca di Bellingcat).

Proprio secondo la testata investigativa Bellingcat, che per prima aveva intervistato alcuni degli stessi testimoni sentiti solo successivamente dal WashPost, e che ha cercato da subito di tracciare il percorso online dei file, risalendo a ritroso da un social network a un altro, alcuni di questi sarebbero apparsi prima, già il 4 marzo, su canali della piattaforma Discord dedicati a Minecraft (il noto gioco, molto amato da ragazzini per altro), in particolare sul canale Minecraft Earth Map; mentre due giorni prima altri documenti sarebbero comparsi sul server Discord di fan di uno Youtuber filippino, WowMao. Da qui si sarebbero diffusi su altri siti o piattaforme, come 4Chan e Telegram, per poi approdare sui media, a partire dal New York Times.

Se già questa dinamica e questi luoghi online potevano sembrare grotteschi, non è finita qua. Come ha scritto la testata americana Vice, “a un certo punto, un utente ha caricato su un server Discord di Minecraft un file zip con 32 immagini tratte dal leak. In questo pacchetto, accanto a documenti altamente sensibili, Top Secret e altri documenti classificati sulla strategia e la valutazione della guerra in Ucraina da parte del Pentagono, c’era un pezzo di carta scritto a mano che sembrava essere una scheda di un personaggio per un gioco di ruolo”.

Il personaggio si chiamava “Dottor Izmer Trotzky”. Tutto ciò aveva perfino prodotto una micro e surreale investigazione nell’investigazione, da parte dei media, per capire a quale gioco facesse riferimento, con alcuni indizi (non definitivi) che secondo alcuni porterebbero a Call of Cthulhu, in Italia pubblicato dalla casa editrice Raven come Il richiamo di Cthulhu (Come spiega lo stesso sito, si tratta dello “storico gioco di ruolo della Chaosium sull’orrore lovecraftiano… [La Chaosium è] una delle prime case editrici di giochi di ruolo, in attività fin dalla seconda metà degli anni ’70).

Perché tra i file ci fosse questo pezzo di carta appariva infatti come un piccolo ma ancora più bizzarro mistero nel mistero del leak e per dirla sempre con Vice “a un certo punto, qualcuno ha inserito questa scheda personaggio accanto a immagini di posizionamenti di truppe ucraine vicino alla città di Bakhmut”.

In realtà, alla luce di quanto emerso dopo sull’identità del presunto leaker ma soprattutto sul modo in cui sono affiorati e circolati online i documenti, condivisi per mesi in gruppi ristretti di giovani gamer e amanti delle armi, più che un mistero è una semplice conseguenza del misto di caos e noncuranza che sembra avvolgere tutta questa fuga di dati, la cui metafora più vicina è probabilmente quella della cameretta di un adolescente (del resto di adolescenti erano pieni i canali di chat dove i documenti sono stati diffusi originariamente).

Intorno a venerdì, quindi dopo le ricostruzioni giornalistiche appena descritte e dopo l’arresto da parte dell’FBI, è stato pubblicato l’affidavit, l’atto di denuncia e mandato d’arresto. Che di fatto combacia con gran parte di quelle ricostruzioni.

Intanto si conferma che molti documenti diffusi avevano la classificazione Top Secret e che venivano almeno in parte usati come briefing al Pentagono. Che sono stati originariamente diffusi su una piattaforma di social media (la chiamano 1, ma è probabilmente Discord). Che secondo un testimone, utente della stessa, sentito dall’FBI il 10 aprile, il leaker avrebbe iniziato a diffondere informazioni classificate già da dicembre.

Che il leaker era anche amministratore del server su cui si trovavano, e che l’obiettivo di quel server privato riservato a un gruppo ristretto di persone era discutere di eventi di geopolitica e guerre. Che il leaker inizialmente diffondeva le informazioni riscrivendole lui stesso, e che poi, temendo di essere scoperto mentre le trascriveva sul posto di lavoro, le avrebbe portate a casa e fotografate (anche questo combacia con i racconti giornalistici). Che il testimone sentito dall’FBI avrebbe fatto in passato delle video chiamate con il leaker, e avrebbe anche saputo il suo nome, Jack, oltre al fatto che sembrava risiedere in Massachusetts ed essere membro della Guardia Nazionale Aerea degli Stati Uniti.

Infine, e veniamo agli elementi decisivi, scrive l’affidavit: “Il 12 aprile 2023, la piattaforma di social media 1 [Discord, ndr] ha fornito all’FBI documenti in base a un procedimento legale. Tali documenti includevano informazioni relative all’account della Piattaforma di Social Media 1 dell’Utente 1 [il testimone, ndr] e le informazioni relative all’amministratore del server [il leaker stesso]. Il nome di fatturazione è “Jack Teixeira” e l’indirizzo di fatturazione associato è una specifica residenza a North Dighton, Massachusetts”.

Dunque il 13 aprile l’FBI ha arrestato Teixeira a quell’indirizzo. Il 13 aprile il testimone (che ricordiamolo, aveva avuto videochiamate col leaker) ha anche identificato la foto di Teixeira presente sul Registro automobilistico come l’individuo che conosceva nella veste di “Jack” e che aveva pubblicato le informazioni governative su Discord.

Come ricapitola anche Aric Toler, il giornalista che più ha scavato online nella vicenda, a quanto pare Jack si è iscritto con il suo vero nome e indirizzo a Discord e ha inserito i dati della sua carta di credito. Discord ha poi fornito queste informazioni all’FBI.

Inoltre sia l’affidavit, sia le testimonianze raccolte dai giornalisti di Bellingcat, WashPost e New York Times sembrano indicare l’assenza di una motivazione politica dietro alla diffusione dei documenti. Che apparentemente non avrebbero dovuto uscire da quella cerchia ristretta di poche decine di persone che si parlavano da mesi e avevano cementato in qualche modo dei rapporti fra di loro. Teixeira li avrebbe diffusi per impressionare e informare i suoi accoliti, molti giovanissimi, verso i quali aveva un atteggiamento da fratello maggiore. Ed è stato proprio un diciassettenne, forse inconsapevole delle conseguenze di quanto stava facendo, a farli fuoriuscire dalla prima cerchia a marzo.

Sicuramente questa vicenda è indicativa delle difficoltà di apparati di intelligence che devono gestire quantità eccessive di documenti “classificati”, ma anche un ampio numero di persone con accesso agli stessi, ha commentato ancora Rid sull’Economist.

Nello stesso tempo, se guardiamo al contesto, si lega anche alla guerra in Ucraina, e non solo per la quantità dei documenti che la riguardano, circa il 75 per cento di quanto visto finora, secondo alcune stime. Ma anche per il modo in cui il conflitto si è sviluppato fin da subito, avvolto in una “fog of war”, una nebbia derivante dalla bulimia di informazioni, video su TikTok e YouTube, tweet, propaganda, con una enorme, frammentata e sfuggente quantità di attori, di partecipanti a questa grancassa, in cui tutto sembrava dispiegarsi, più che in altre guerre, alla luce del sole, col risultato che questa luminosità finiva per essere accecante.

Dalle comunicazioni e le richieste di aiuto pubbliche rivolte su Twitter da rappresentanti del governo ucraino (indimenticabili gli scambi tra Elon Musk e il ministro della Trasformazione Digitale ucraino Mykhailo Fedorov, ne avevamo scritto qua su Guerre di Rete) alla “cyberguerra” condotta con un reclutamento online di volontari da parte di Kiev, con obiettivi e attacchi snocciolati in canali Telegram pubblici (come raccontai ampiamente all’epoca qua), a cybercriminali che professano lealtà politiche a Mosca (o si dividono in faide che a loro volta producono fughe di informazioni interne, come abbiamo raccontato su Guerre di Rete) ai leak di documenti militari disseminati con nonchalance tra piattaforme di gamer come se non importasse più nulla. Alla faccia di Tor, del nascondersi dietro i mitologici “sette proxies“, dell’anonimato, dei corridoi appartati.

In fondo quando si tratta di fare guerra informativa non c’è nulla di più efficace che nascondersi in bella vista, specie se la vista è affollata da una quantità sempre più frammentata di piattaforme, giurisdizioni, ma soprattutto di informazioni e soggetti in grado di rilanciarle, rielaborarle, modificarle. (Del resto anche questa ultima fuga di dati inizialmente era sembrata fasulla perché almeno un documento era stato modificato da qualcuno.

Alla luce di come sono stati diffusi i documenti, in cui il leaker originario ha progressivamente perso il controllo sugli stessi, si può capire meglio perché alcuni sono poi apparsi manipolati). Col risultato di dare l’impressione, a singoli individui, di poter muoversi in questa matassa con un senso di invisibilità e impunità che si squaglia però velocemente quando si va a toccare interessi di intelligence.

Anche per questo il fronte cyber della guerra in Ucraina ha visto sì alcuni episodi di hacking sofisticato, ma è stato soprattutto dominato dalla guerra informativa e psicologica. Col risultato che pure gli attacchi informatici più da “cyberwar” (ho scritto in passato dell’ambiguità del termine e delle aspettative errate che si erano riposte sullo stesso, quindi qua non mi dilungo) sono rimasti affogati e nascosti dalla guerriglia informativa.

Così ci voleva un leak di intelligence, ovvero proprio uno dei documenti diffusi in questa fuga di dati, per sapere ad esempio che a febbraio un gruppo di hacker russi noto come Zarya avrebbe condiviso con un ufficiale dell’FSB (i servizi russi), in attesa di istruzioni, alcune schermate inquietanti. Queste mostravano l’accesso a una stazione di distribuzione del gas in Canada e la presunta capacità del gruppo di aumentare la pressione delle valvole, disattivare gli allarmi e avviare un arresto di emergenza dell’impianto (la storia è ricostruita da Zero Days, la newsletter di Kim Zetter).

Come sia finita però non è chiaro. Ma l’impressione è che mentre si dispiega la guerra informativa, i vari protagonisti cerchino di posizionarsi in attesa di capire se, come e quanto estendere il conflitto fuori dal suo attuale perimetro.

Foto: Telegram e Twitter

RedazioneVedi tutti gli articoli

La redazione di Analisi Difesa cura la selezione di notizie provenienti da agenzie, media e uffici stampa.